Protección Correo Microsoft Office 365

Administración de ciberseguridad para buzones de correo electrónico corporativo

Protección

de Correo

Microsoft

Office 365

Protección

de Correo

Electrónico

Microsoft Office 365

¿Sabía Usted Qué?

Mas del 90% de los ciberataques que ingresan a las organizaciones lo hacen a través del correo electrónico, y que -del total de ataques- cerca del 85% se producen como consecuencia del factor humano?. Por si lo anterior fuera poco -y de acuerdo al FBI- dadas las tasas de éxito que obtienen los cibercriminales, existe una tasa de crecimiento del 400% año tras año?

https://spanning.com/blog/cyberattacks-2021-phishing-ransomware-data-breach-statistics/

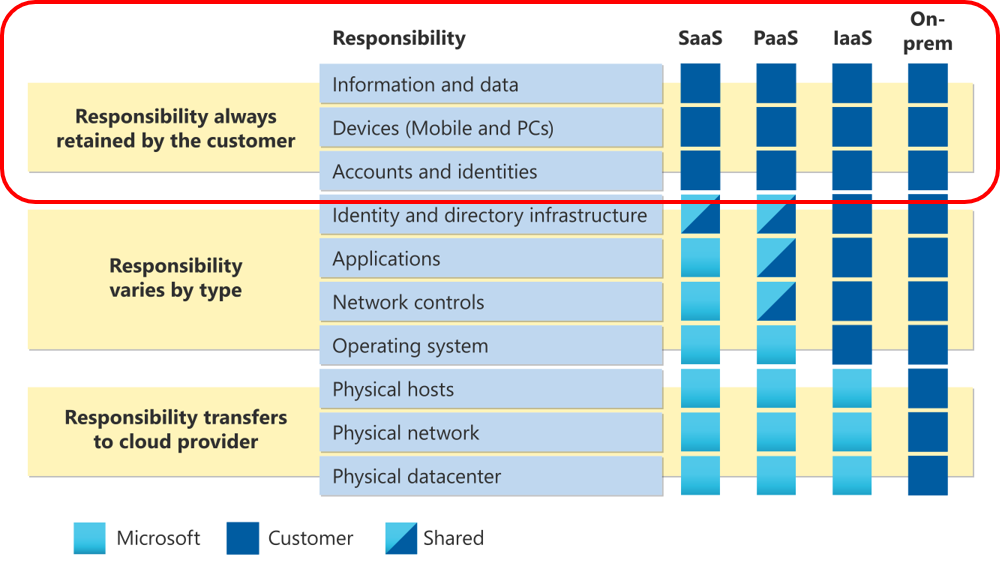

Matriz de Responsabilidad Compartida - Microsoft

Matriz de Responsabilidad Compartida - Microsoft

https://docs.microsoft.com/es-es/azure/security/fundamentals/shared-responsibility

Que es Proteccion de Correo Electrónico Office 365

Los servicios de Protección de Seguridad para Correo Electrónico Microsoft Office 365 tienen como principal objetivo la gestión tercerizada de todos los aspectos relativos a la administración y segurización de los correos electrónicos corporativos mediante múltiples ajustes de configuración, la puesta en marcha de diversas herramientas de software y la aplicación de diversos mecanismos de notificación y respaldo que –en conjunto- contribuyen a minimizar los riesgos de ataques o pérdidas de información de cualquier origen.

Bien sea que su organización cuente con personal técnico de TI (modelo co-gestionado) como en aquellos casos en los que no existen ingenieros de TI al interior de la empresa (modelo gestionado), contamos con el personal profesional y los recursos necesarios para apoyarlos en sus iniciativas de segurización de su entorno de correo y colaboración.

Beneficios del Servicio

Nuestro servicio íntegra en un único paquete todos los elementos que su empresa necesita para estar tranquila y cubierta contra amenazas externas e internas, evitando que sean los usuarios quienes deban “adivinar” si el mensaje que recibieron es autentico o falso.

Más allá que el simple arrendamiento de una herramienta antispam, o la ejecución de un programa de backup, nuestro servicio de protección de correo electrónico basado en Microsoft Office 365 integra múltiples componentes de software en una única solución especializada, la cual se complementa con la ejecución de servicios profesionales de administración, monitoreo, soporte y gestión, permitiendo a nuestros clientes alcanzar altos niveles de protección. En conclusión: una preocupación menos, en el agobiante mundo de la seguridad informática.

Componentes del Servicio

El servicio de Administración de Seguridad para Correo Electrónico Microsoft Office 365 comprende desde el filtrado antispam de correo entrante, el escaneo antiphising y el backup -en una nube externa- de los buzones de los empleados, pasando por otros importantes elementos como la autenticación multifactorial y las firmas digitales, hasta el archivado (e-Discovery) de buzones críticos de la organización cuyos elementos deban ser conservados por largo tiempo.

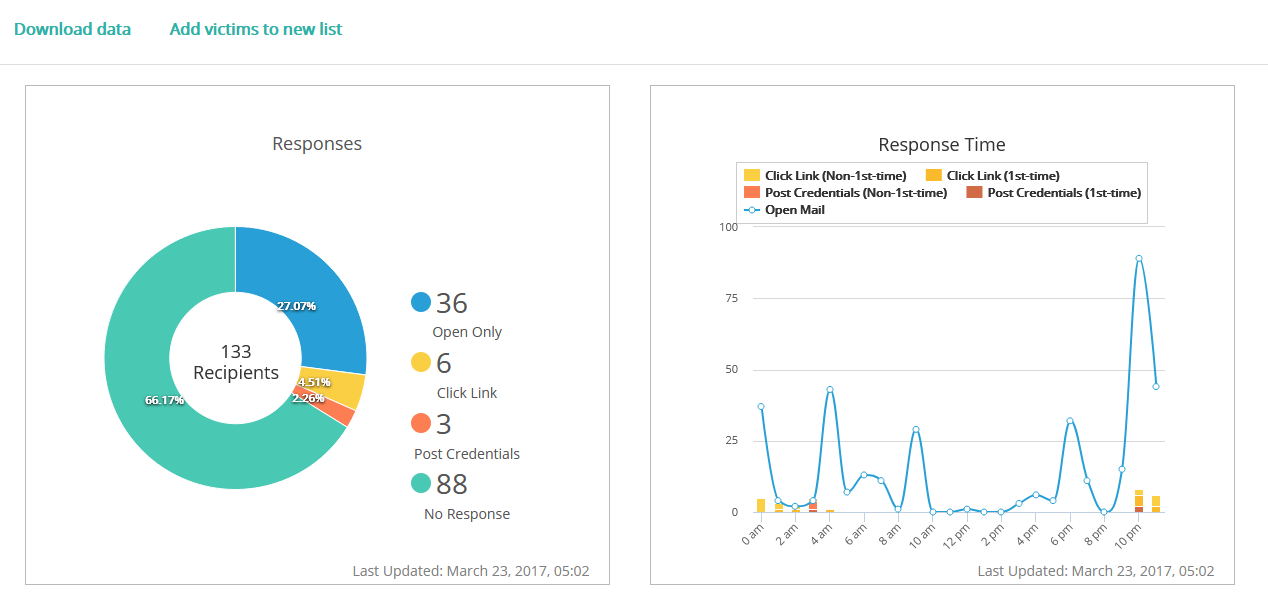

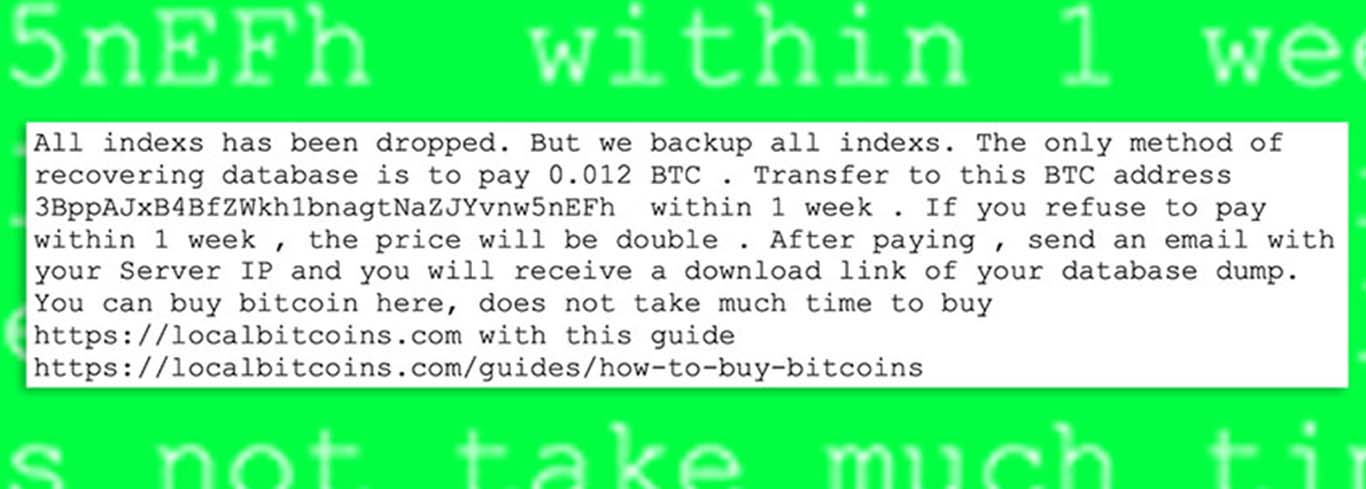

Este servicio tiene como objetivo proteger los buzones de correo electrónico contra múltiples tipos de ataques, incluyendo intentos de phishing y BEC (compromiso de cuentas corporativas), así como –ante cualquier otro tipo de ataque o afectación- poder contar con los mecanismos y procedimientos necesarios para detener las amenazas y -llegado el caso- recuperar la información en el menor tiempo posible.

Es así como mediante la implementación y administración de dicho marco de trabajo, complementado con la experiencia de nuestro equipo de trabajo y avanzadas herramientas especializadas para gestión de ciberseguridad, se pueden obtener mejores niveles de protección, y -ante el surgimiento de eventos adversos- poder recuperar la operatividad en el menor tiempo y con el menor impacto posible.

Elementos Destacados del Servicio

Aun cuando en nuestras ofertas comerciales personalizadas se incluyen la descripción detallada y el alcance de cada uno de los componentes incluidos en el Modelo de Protección, a continuación ofrecemos los detalles más relevantes de nuestra propuesta de valor en las categorías correspondientes.

Nivel de Identificación

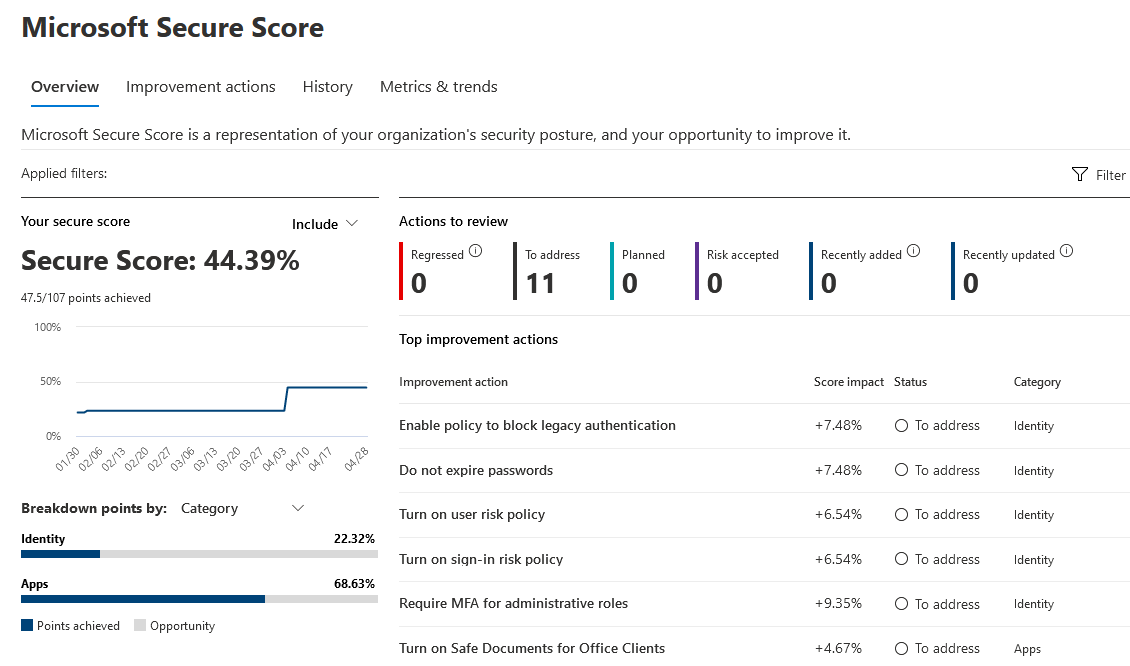

En su visión más amplia, el Nivel de Identificación tiene como objetivo el desarrollo de la comprensión organizacional sobre la gestión de los riesgos de ciberseguridad sobre los sistemas, las personas, los activos y los datos. Limitado a la Protección de Correo Electrónico, este nivel se concentra en hacer la identificación y validación de cuentas a ser protegidas.

Documentación de la situación actual de seguridad en el tenant de Office 365, y -a partir de dichos hallazgos- la implementación de un plan de trabajo para la ejecución de tareas orientadas al aumento del score de seguridad.

Nivel de Protección

En el Nivel de Protección se implementan, ponen en ejecución y administran los mecanismos para preservar la estabilidad de los recursos y la entrega de servicios. La función de protección incluye la capacidad de limitar o contener el impacto de un potencial evento de ciberseguridad. Este nivel incluye los siguientes componentes:

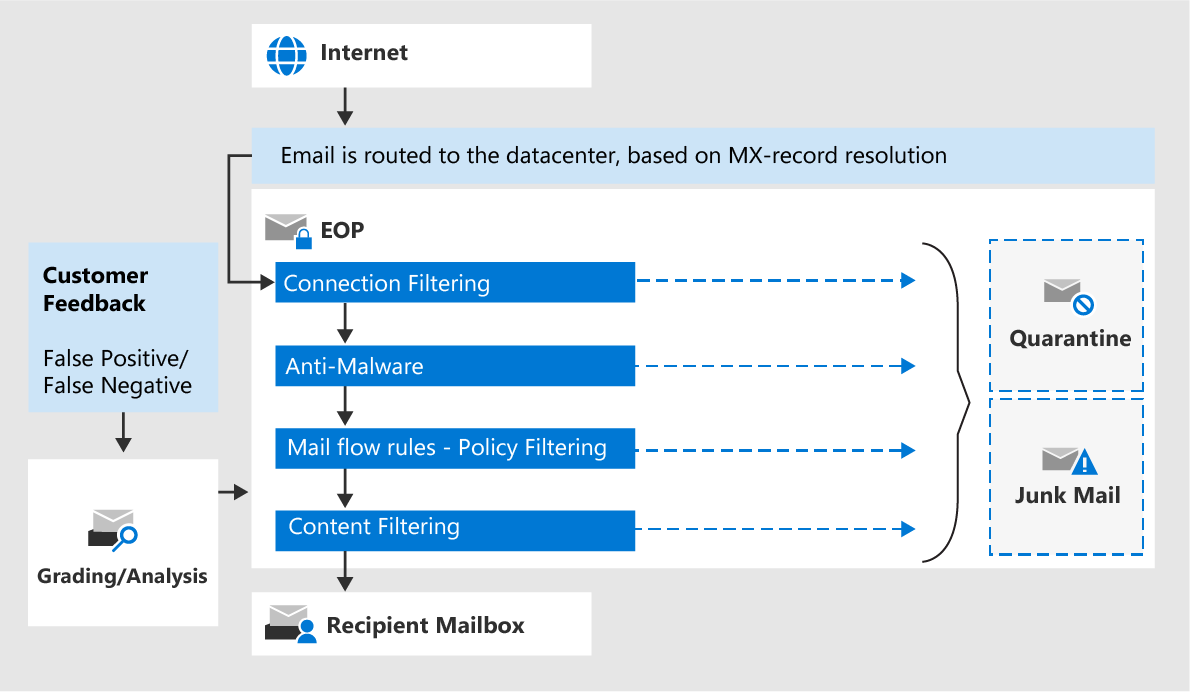

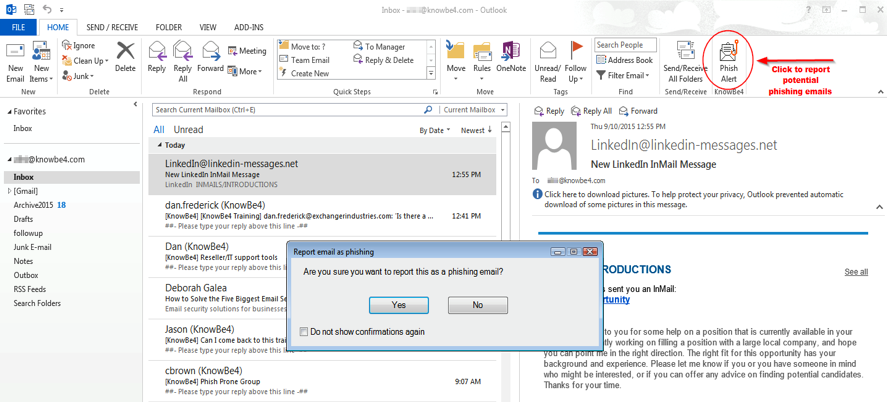

Puesta en marcha de sistema para análisis y filtrado de mensajes entrantes, protegiendo los buzones contra diversos tipos de mensajes maliciosos, incluyendo ataques de spam y malware.

Nivel de Detección

El principal objetivo del Nivel de Detección es el desarrollo e implementación de las actividades apropiadas para identificar la ocurrencia de un evento de ciberseguridad. Esta función permite el descubrimiento oportuno de eventos de ciberseguridad. Ejemplos de resultados dentro de esta función incluyen: Anomalías y eventos; Monitoreo continuo; y Procesos de detección. Este nivel incluye los siguientes servicios:

Nuestro módulo de SIEM permite detectar las amenazas en tiempo real, notificando a la mesa de ayuda para la toma de decisiones sobre los procedimientos a seguir para la mitigación de la amenaza.

Nivel de Respuesta

En este nivel se desarrollan e implementan las actividades apropiadas para la toma de acción con respecto a un incidente de ciberseguridad detectado. La función apoya la capacidad de contener el impacto de un potencial incidente de ciberseguridad. Ejemplos de categorías de resultados dentro de esta función incluyen: Planificación de respuesta; Comunicaciones; Análisis; Mitigación; y Mejoras.

Ante el surgimiento de cualquier tipo de alerta, nuestros sistemas generan solicitudes de servicio (tickets) de forma automática, los cuales son gestionado por la mesa de ayuda dentro de los tiempos de respuesta acordados.

Nivel de Recuperación

El Nivel de Recuperación tiene como objetivo el desarrollo e implementación de las actividades apropiadas para mantener los planes de resiliencia y restaurar cualquier capacidad o servicio que se haya visto afectado debido a un incidente de ciberseguridad. Esta función admite la recuperación oportuna a las operaciones normales para reducir el impacto de un incidente de ciberseguridad.

Recuperación de la configuración y restablecimiento de la operatividad de los buzones a partir de copias de seguridad externas, en los casos en los que –por cualquier razón- no sea posible retornar al funcionamiento normal del sistema.

¿Tiene Preguntas?

Nosotros podemos ayudarle

Calle 67 # 8-16. Oficina 304

Calle 67 # 8-16. Oficina 304

+57 315 860-7000

+57 315 860-7000