Administración de Equipos

Gestión de seguridad para computadores de escritorio Windows y Mac

Administración

de Equipos

Gestión Dispositivos

de Red

¿Sabía Usted Qué?

A pesar de que casi una de cada cinco (18,5%) pequeñas empresas experimentan ataques cibernéticos o violaciones de datos, el 60% de los propietarios de pymes encuestados piensan que sus negocios no son un objetivo probable de los ciberdelincuentes. Sin embargo, si usted ha leído prácticamente cualquier informe o literatura reciente sobre ciberseguridad, sabrá que ninguna empresa es "demasiado pequeña" o "demasiado grande" para que un ciberdelincuente no se interese.

Las pequeñas empresas no son inmunes a los ataques cibernéticos y las violaciones de datos y, a menudo, son atacadas específicamente porque -con muchísima frecuencia- no priorizan la seguridad. Atrapados entre soluciones inadecuadas para el consumidor y software empresarial demasiado complejo, muchos propietarios de pequeñas empresas pueden inclinarse por saltarse la ciberseguridad. Sin embargo, solo se necesita de un único ataque exitoso para poner de rodillas una organización.

Es en este contexto donde la seguridad de los puntos finales –o escritorios, como también son conocidos- es crucial para prevenir, contener y, en el peor de los casos, recuperar tanto la información como la operatividad y productividad de los empleados; por lo cual resolver esta problemática en un tema de crucial importancia para cualquier organización.

Descripción del Servicio

El servicio de administración de seguridad para equipos de escritorio busca proteger dichos activos contra los riesgos asociados a cualquier tipo de ataque, mitigar el impacto sobre el resto de la organización, y contar con planes y procedimientos de acción para recuperar la operatividad en el menor tiempo posible.

Beneficios del Servicio

Partiendo de la consideración que la protección de los equipos de escritorio -Windows y MacOS- va mucho más allá que un simple antivirus o una copia de seguridad manual cada viernes al medio día, nuestro servicio de seguridad cubre la protección integral de los computadores, permitiendo reducir las superficies de ataque, notificar de forma automática cualquier nuevo evento, y contar con el personal, el software, los mecanismos y los procedimientos más expeditos para su recuperación y vuelta a la normalidad, cuando lo inevitable se pudiera hacer realidad.

Componentes del Servicio

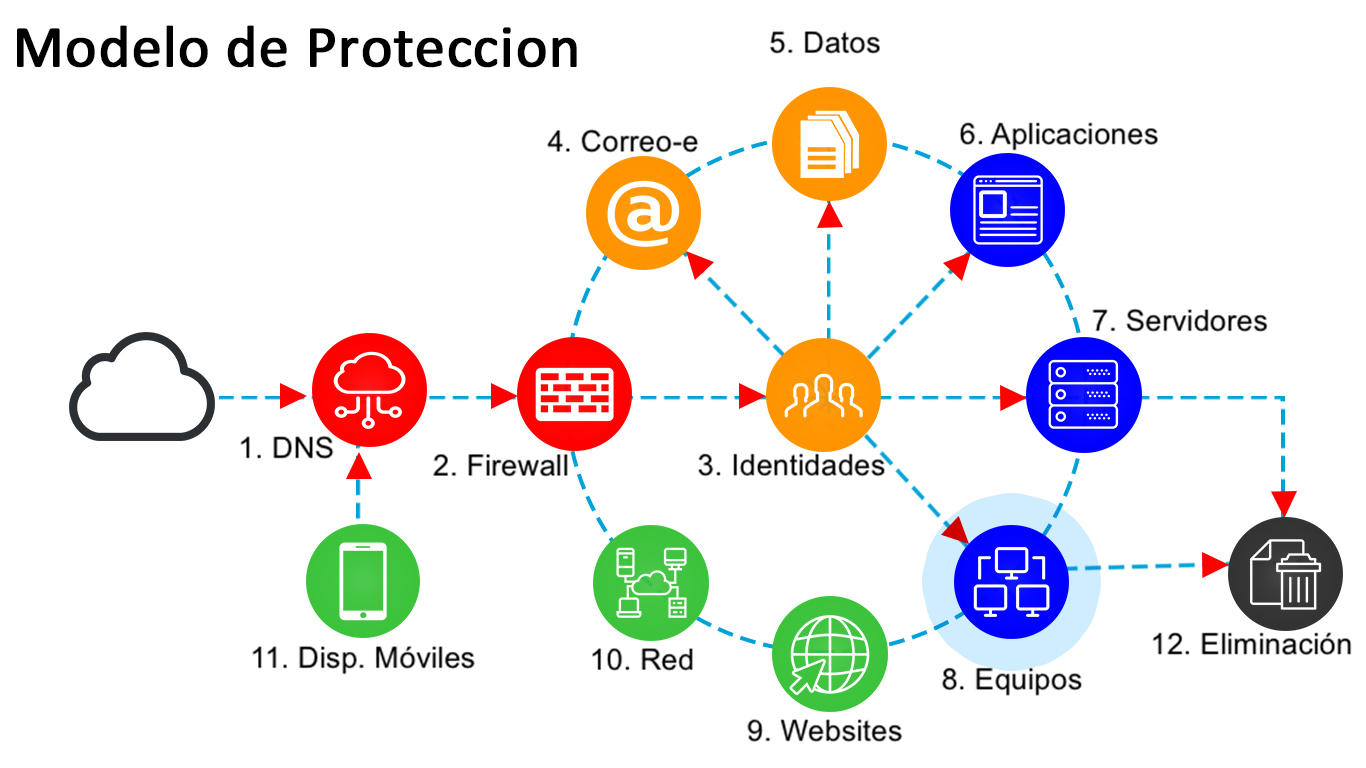

El servicio de Gestión de Seguridad para Equipos, diseñado a partir del framework de Seguridad Cibernética del NIST- National Institute of Standard & Technologies, el cual proporciona un marco de políticas de orientación de seguridad informática acerca de cómo las organizaciones del sector privado pueden evaluar y mejorar su capacidad para prevenir, detectar y responder a los ataques cibernéticos, está compuesto por 12 elementos, organizados en 5 categorías: Nivel de Identificación, Nivel de Protección, Nivel de Detección, Nivel de Respuesta, y Nivel de Recuperación, cuyos alcances y características se encuentran descritas a continuación.

Nivel de Identificación

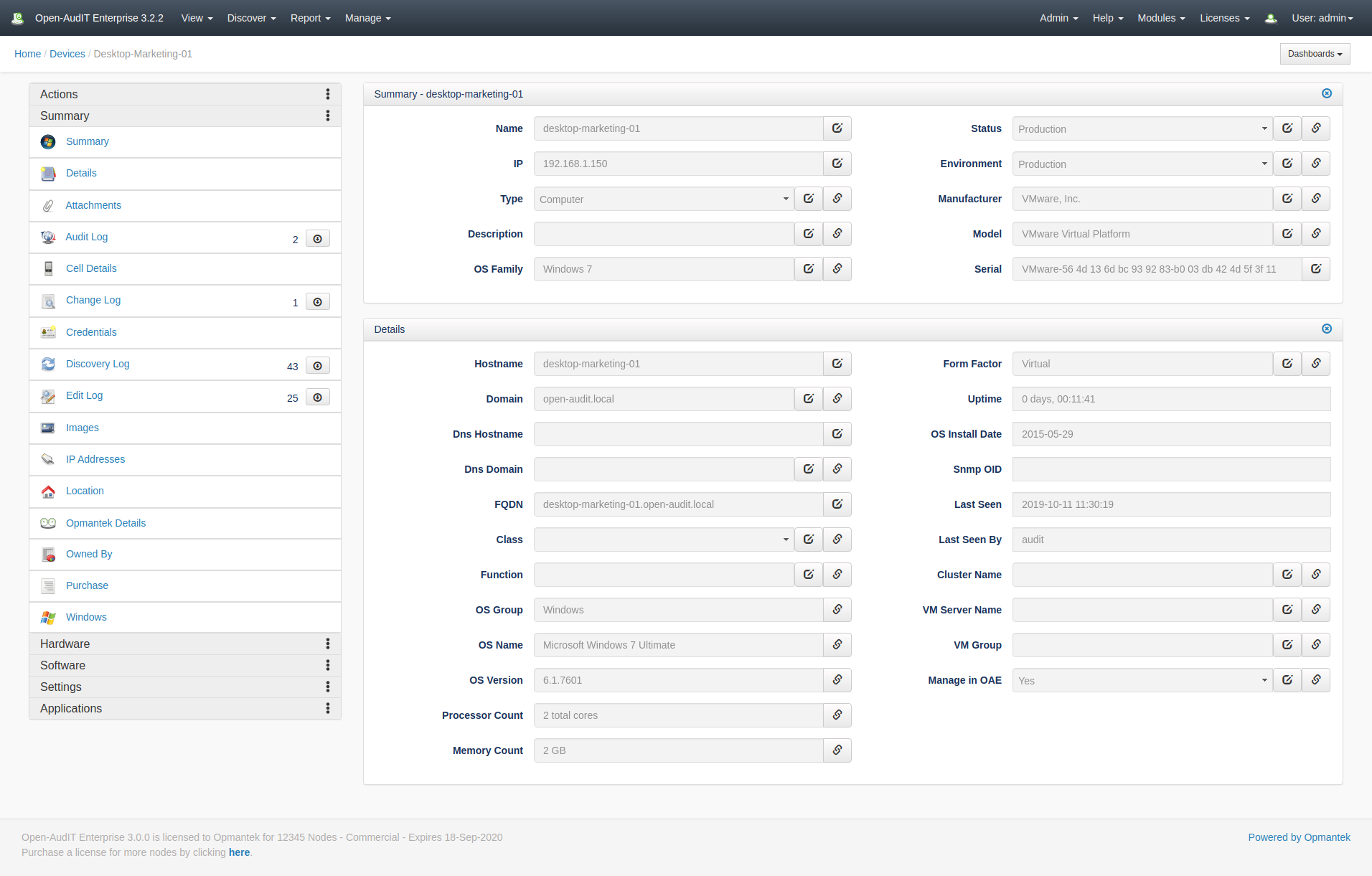

En su visión más amplia, el Nivel de Identificación tiene como objetivo el desarrollo de la comprensión organizacional sobre la gestión de los riesgos de ciberseguridad sobre los sistemas, las personas, los activos y los datos. Limitado a la Gestión de Equipos, este nivel se concentra en hacer la identificación y levantamiento automatizado de todos los equipos de escritorio Windows y Mac, permitiendo centralizar y mantener actualizada toda la información del parque informático de la empresa. Este nivel incluye los siguientes componentes:

Nuestro software indica exactamente qué hay en su red, cómo está configurado y cuándo se realizó el último cambio. Open AudIT escanea de forma inteligente la red de una organización y almacena las configuraciones de los dispositivos descubiertos, brindando acceso inmediato a las licencias de software, los cambios de configuración, los dispositivos no autorizados, la capacidad de utilización y los informes de estado de la garantía del hardware, entre otra valiosa información.

Nivel de Protección

En el Nivel de Protección se implementan, ponen en ejecución y administran los mecanismos para preservar la estabilidad de los recursos y la entrega de servicios. La función de protección incluye la capacidad de limitar o contener el impacto de un potencial evento de ciberseguridad. Algunos ejemplos de resultados dentro de esta función incluyen: Gestión de identidad y control de acceso; Seguridad de datos; y Procesos y procedimientos de protección de la información. Este nivel incluye los siguientes componentes:

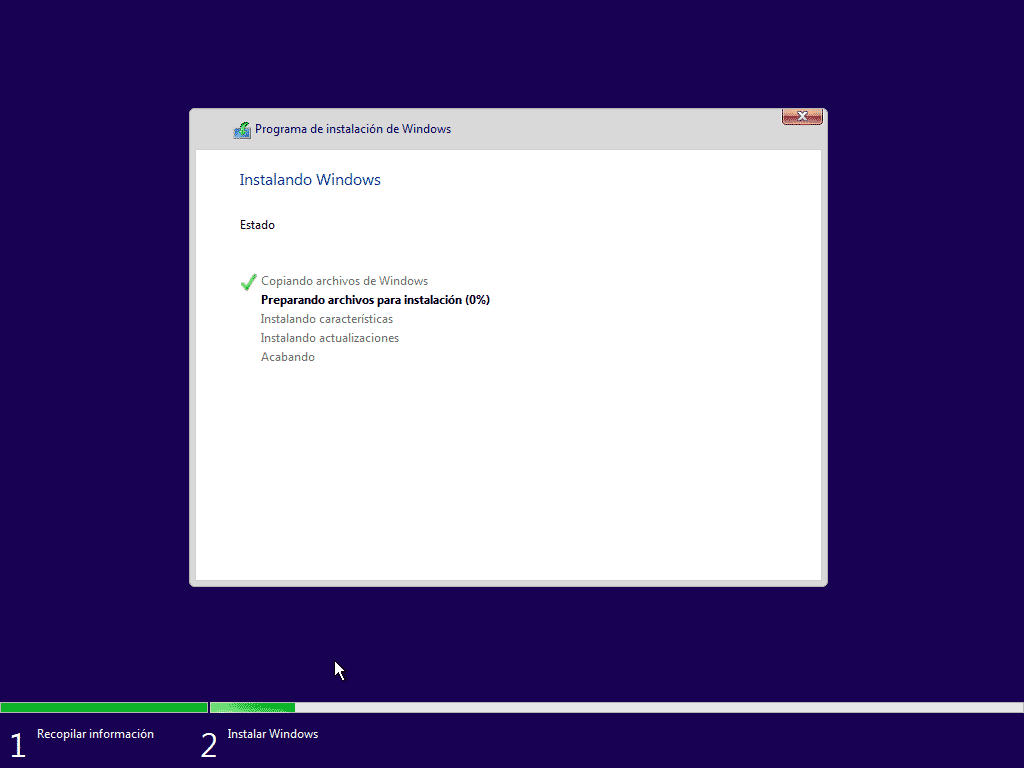

Implementación de procedimientos de Buenas Prácticas para establecer una línea de base de seguridad de los equipos de escritorio, de forma tal que se minimicen las posibles brechas de seguridad. La actividad incluye la categorización del nivel de seguridad de cada equipo, el cierre de puertos, la desinstalación de aplicaciones no utilizadas y/o no autorizadas, entre otras. Esta actividad, de periodicidad única, permite garantizar que cada equipo perteneciente o que ingrese a la organización cumpla con los ajustes mínimos de seguridad requeridos para conectarse y trabajar dentro de la empresa.

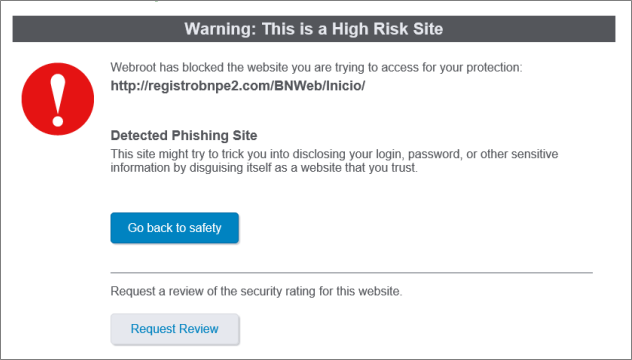

Nivel de Detección

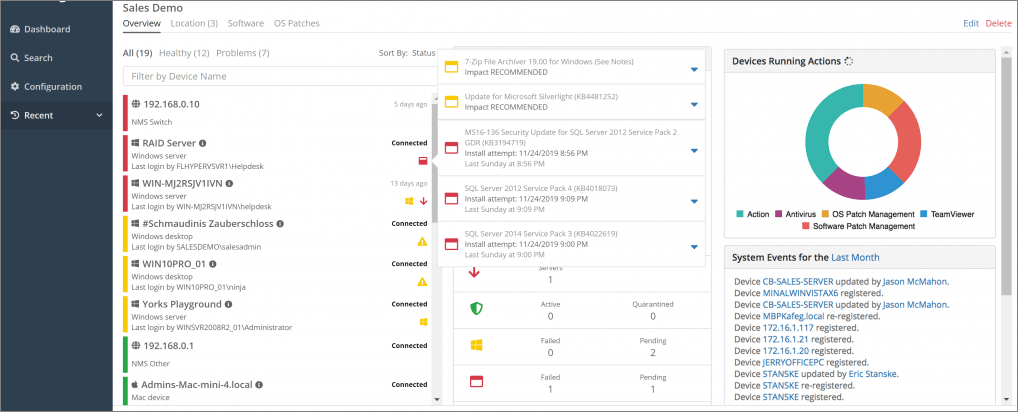

El principal objetivo del Nivel de Detección es el desarrollo e implementación de las actividades apropiadas para identificar la ocurrencia de un evento de ciberseguridad. Esta función permite el descubrimiento oportuno de eventos de ciberseguridad. Ejemplos de resultados dentro de esta función incluyen: Anomalías y eventos; Monitoreo continuo; y Procesos de detección. Este nivel incluye los siguientes servicios:

A lo largo de un día de trabajo, los equipos sufren muchos tipos de cambios, desde la instalación de nuevos programas, o la alerta de espacio disponible, hasta la generación de alertas de reinicio, entro otras. Cada uno de estos eventos es notificado a nuestro Centro de Operaciones de Seguridad (SOC) donde nuestro sistema clasifica, prioriza y organiza dichos eventos basados en la criticidad del mismo, para tomar acciones en concordancia.

Nivel de Respuesta

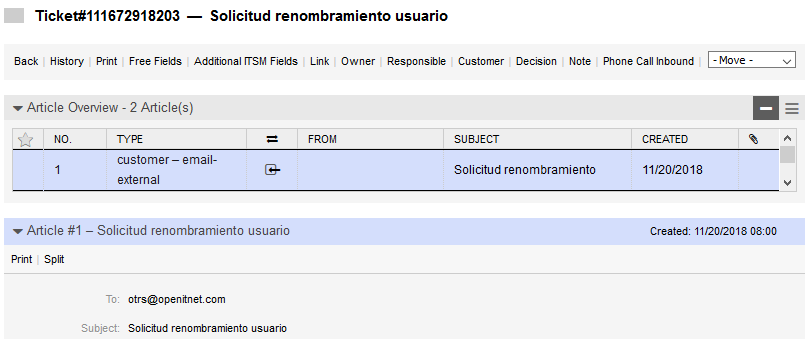

En el Nivel de Respuesta se desarrollan e implementan actividades apropiadas para tomar acción con respecto a un incidente de ciberseguridad detectado. La función apoya la capacidad de contener el impacto de un potencial incidente de ciberseguridad. Ejemplos de categorías de resultados dentro de esta función incluyen: Planificación de respuesta; Comunicaciones; Análisis; Mitigación; y Mejoras.

La implementación y puesta a prueba periódica de los planes de acción ante diferentes tipos de eventualidades, nos permite estar listos para la toma de acción ante el surgimiento de cualquier tipo de alerta.

Nivel de Recuperación

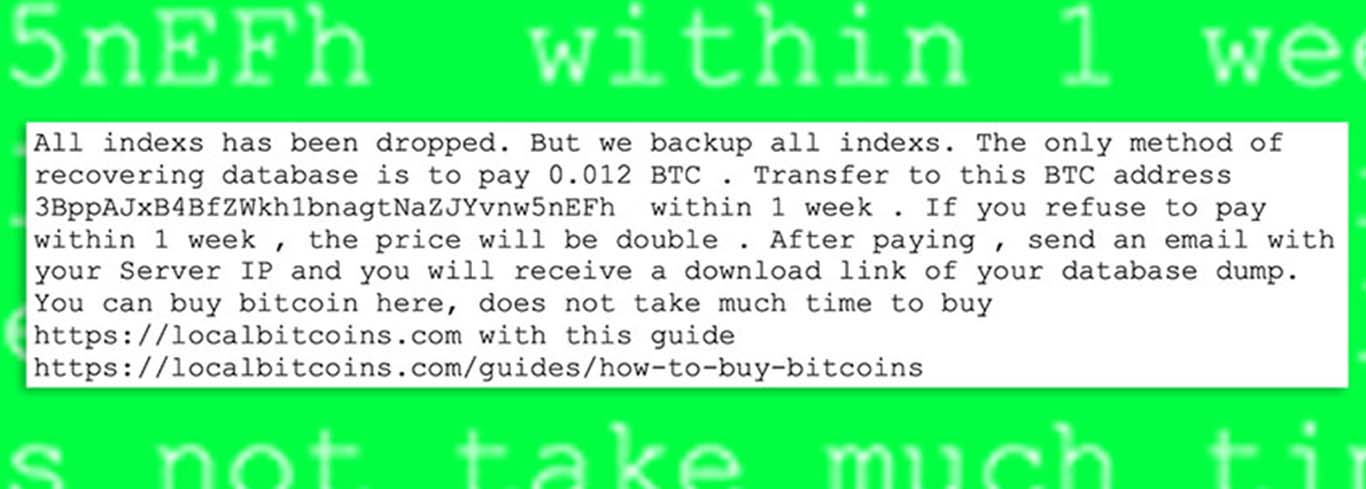

El nivel de recuperación tiene como objetivo desarrollar e implementar las actividades apropiadas para mantener planes de resiliencia y restaurar cualquier capacidad o servicio que se haya visto afectado debido a un incidente de ciberseguridad. Esta función admite la recuperación oportuna a las operaciones normales para reducir el impacto de un incidente de ciberseguridad. Ejemplos de categorías de resultados dentro de este incluye: Planificación de la recuperación; Mejoras; y Comunicaciones.

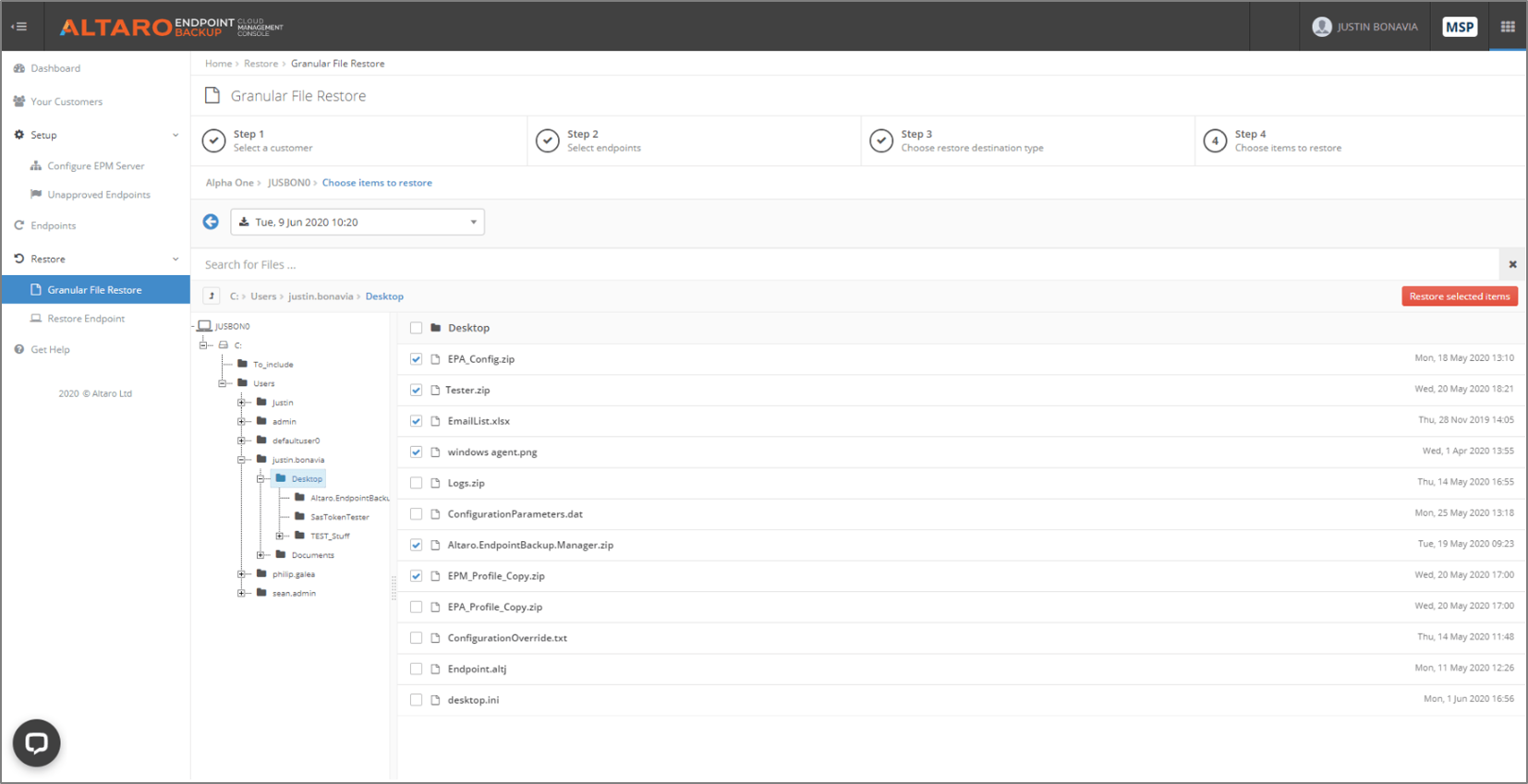

No siempre la recuperación de archivos se requiere debido a eventos de secuestro de información; en muchos casos se trata sencillamente de obtener una versión anterior de un archivo de trabajo, o restaurar un documento eliminado por error. La respuesta a este tipo de solicitudes es la recuperación de los archivos solicitados.

¿Tiene Preguntas?

Nosotros podemos ayudarle

Calle 67 # 8-16. Oficina 304

Calle 67 # 8-16. Oficina 304

+57 315 860-7000

+57 315 860-7000