Gestión de Identidades

Administración de Identidades Digitales Corporativas, incluyendo autenticación multifactorial y Single Sign-On

Gestión de

Identidades

Gestión

de Identidades

¿Sabía Usted Qué?

¿Algunos analistas estiman que es cuatro veces más probable que lo maten avispones, avispas o abejas que tener un boleto de lotería ganador?. Otros han notado que tendría más posibilidades de caerse de la cama (2 millones a 1), que le caiga un rayo (1,2 millones a 1) o sacar una escalera real en la primera mano de póker (649.739 a 1). Ojalá esas fueran las mismas probabilidades que convertirse en víctima del robo de identidad.

Desafortunadamente, aunque las personas pueden pensar que este tipo de actividad delictiva es poco común, las estadísticas de robo de identidad muestran que sus posibilidades de verse afectado pueden ser mucho mayores de lo que piensa. Esto es especialmente cierto si se encuentra en un grupo de alto riesgo, como aquellos afectados por violaciones de datos o que vivan en determinados países.

https://www.identityforce.com/blog/identity-theft-odds-identity-theft-statistics

En muchas organizaciones, los usuarios suelen recibir más privilegios de acceso de los que necesitan para realizar sus funciones, y esta debilidad suele ser aprovechada por los atacantes mediante el uso de credenciales de usuario comprometidas para obtener acceso a la red y los datos de las organizaciones, y -a partir de allí- lanzar movimientos laterales hasta hacerse con el control de los sistemas.

Por otro lado, y dada la complejidad que para las personas significa mantener diferentes claves de acceso para múltiples servicios -incluidos las claves de acceso a recursos personales tales como Gmail, Spotify o Netflix por citar solo algunos- no es de extrañar que las personas tiendan a utilizar una misma clave para todo, o introducir pequeñas variaciones mnemotécnicas para hacerlas más “difíciles”.

Ahora bien, cuando extendemos esta misma problemática a los entornos empresariales para tratar de proteger el acceso a recursos corporativos, donde no solo está en juego la reputación de la empresa, sino en muchos casos información privilegiada, confidencial o sencillamente importante, el asunto se torna francamente aterrador.

Que es Gestión de Identidades (IAM)

La gestión de la identidades o identificaciones (identity management o ID) es el proceso organizativo para garantizar que las personas tengan el acceso adecuado a los recursos tecnológicos requeridos. Más específicamente, esto incluye la identificación, autenticación y autorización de una persona o personas para tener acceso a aplicaciones, sistemas o redes. Esto se hace asociando derechos de usuario y restricciones con identidades pre-establecidas.

Cualquier modelo de protección informática que se desee implementar en una empresa debería empezar por la gestión y control centralizado de las identidades de los usuarios, permitiendo administrar QUIEN se conecta, a QUE recursos, desde DONDE está accediendo, CUANDO está autorizado a hacerlo, y mediante cual dispositivo (COMO).

Y en este sentido, la gestión de identidades para usuarios corporativos es la pieza central en el proceso de construcción de un modelo de seguridad informática, ya que permite centralizar procesos tales como: creación y gestión de usuarios internos y externos, autenticación a recursos y servicios tanto locales como en nube, definición y gestión de políticas de acceso, políticas de contraseñas y horarios de acceso, entre muchos otros aspectos.

Para alcanzar este objetivo, el servicio de Gestión de Identidades incluye la puesta en marcha, segurización y gestión permanente de un metadirectorio de usuarios, el cual puede estar basado en Microsoft Active Directory, Micro Focus e-Directory u OpenLDAP, la configuración de bóvedas de gestión de claves, la implementación de políticas y mecanismos de protección de acceso, y la configuración de autenticación multifactorial, entre otros componentes.

Beneficios del Servicio

Seguridad Gestionada

Mediante el monitoreo y vigilancia continua del sistema de identidades logramos el cumplimiento de las políticas, la generación automática de alertas de vulnerabilidad, así como la detección de problemas ocultos, evitando la concretación de violaciones de seguridad, contribuyendo a la reducción de las vulnerabilidades e identificando las personas y recursos en riesgo.

Centralización de Identidades

Al contar con un repositorio centralizado de identidades -contra el cual todas las aplicaciones corporativas validen la autenticación de cada usuarios- se facilita el proceso de altas y bajas de todos los sistemas, sin tener que pasar por cada una de ellas identificando a cada usuario de forma individual.

Sistemas de Alertas de Eventos

Los mecanismos de protección incluyen sistemas de detección de intrusiones, los cuales notifican a nuestro SOC (Security Operation Center, por su acrónimo en inglés) sobre dichas actividades sospechosas, de forma que se puedan tomar las acciones correctivas a la mayor brevedad posible.

Componentes del Servicio

El servicio de Gestión de Identidades, está diseñado a partir del framework de Seguridad Cibernética del NIST- National Institute of Standard & Technologies, el cual proporciona un marco de políticas de orientación de seguridad informática sobre cómo las organizaciones del sector privado pueden evaluar y mejorar su capacidad para prevenir, detectar y responder a ataques cibernéticos.

Dicho marco de trabajo establece la organización de la protección en 5 categorías principales: Nivel de Identificación, Nivel de Protección, Nivel de Detección, Nivel de Respuesta, y Nivel de Recuperación, cuyos alcances y características se encuentran descritas a continuación. La siguiente tabla presenta los diferente componentes del servicio, asociados al nivel de protección establecido por el modelo NIST-CSF.

Elementos Destacados

Aun cuando en nuestras ofertas comerciales personalizadas se incluyen la descripción detallada y el alcance de cada uno de los componentes incluidos en el Modelo de Protección, a continuación ofrecemos los detalles más relevantes de nuestra propuesta de valor en las categorías correspondientes.

Nivel de Protección

La puesta en marcha de una bóveda corporativa para administración y gestión de claves de acceso permite a los usuarios gestionar de forma segura y centralizada los passwords de acceso, minimizando el riesgo de claves duplicadas, así como fortaleciendo las políticas de complejidad requeridas por la organización.

Nivel de Detección

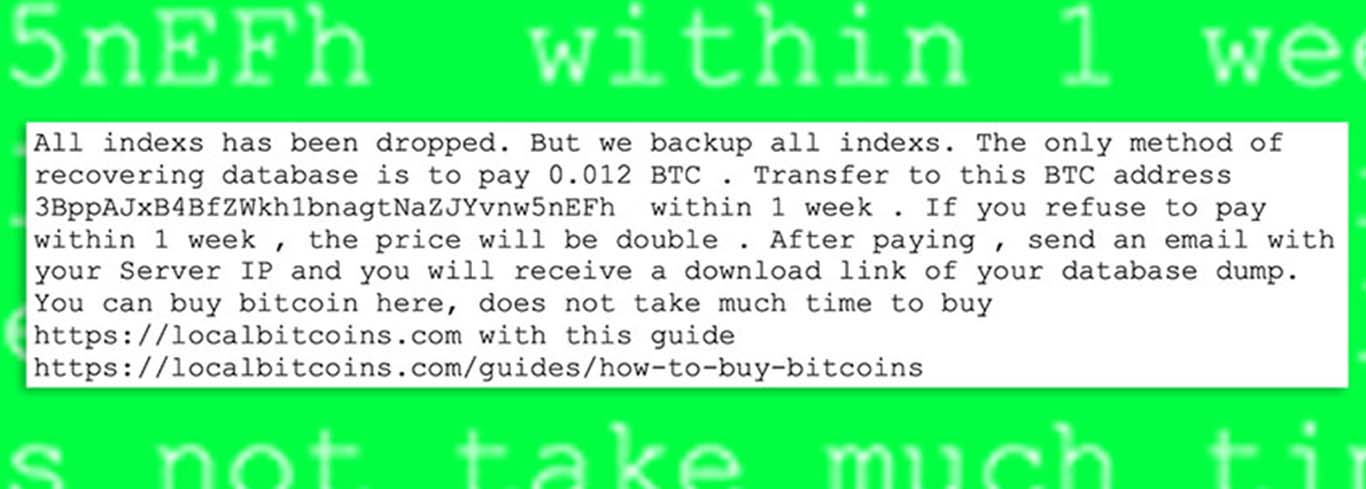

La detección y alerta de intrusiones permite tomar las acciones correctivas tan pronto como se recibe la notificación de una brecha de seguridad en cualquiera de las cuentas del Directorio Activo monitorizado.

¿Tiene Preguntas?

Nosotros podemos ayudarle

Aviso sobre amenazas a la ciberseguridad: ejecución remota crítica de código de Microsoft Windows

01-06-2022

Microsoft lanzó una actualización de emergencia para una vulnerabilidad crítica de ejecución remota de código para todas las versiones de Windows que aún reciben actualizaciones...

Leer Más...

Calle 67 # 8-16. Oficina 304

Calle 67 # 8-16. Oficina 304

+57 315 860-7000

+57 315 860-7000