Encontrar, eliminar y rescatar bases de datos en la nube sigue siendo fácil, advierten los investigadores

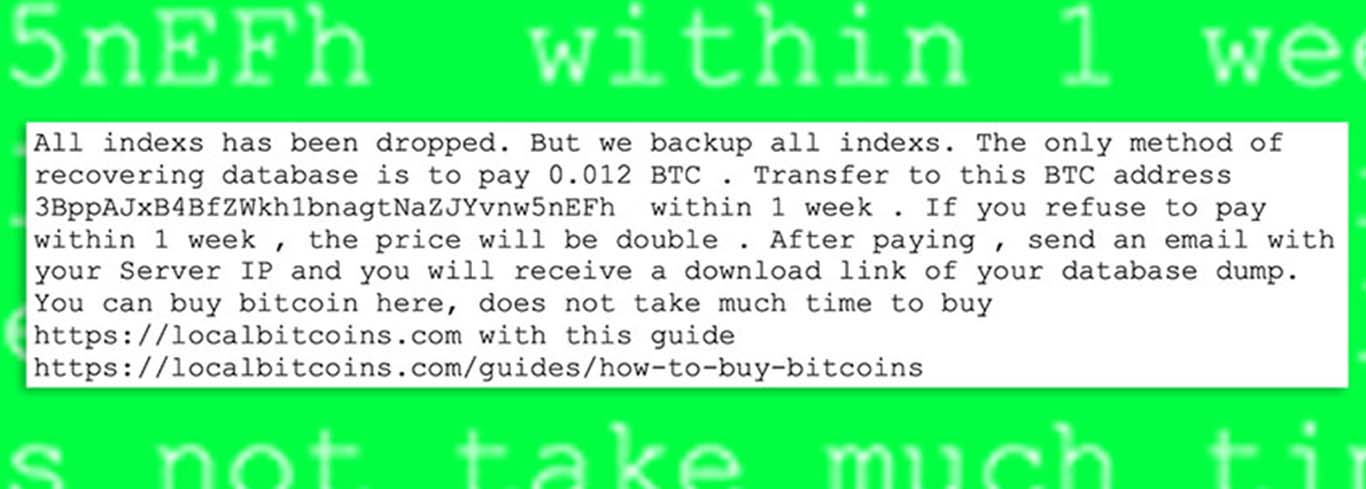

Nota de rescate dejada en bases de datos de Elasticsearch no seguras después de haber sido borradas (Fuente: Secureworks)

Memo para los administradores de TI: si almacena datos en la nube de manera no segura, espere que los extorsionadores lo llamen.

Los investigadores de seguridad de Secureworks Counter Threat Unit encontraron recientemente más de 1200 bases de datos de Elasticsearch basadas en la nube que habían sido borradas. Los atacantes dejaron esta tarjeta de visita: una nota de rescate almacenada en el campo de mensaje de un índice dentro de muchas de esas bases de datos que exige que la víctima envíe un pago de Bitcoin a una de las dos direcciones de Bitcoin designadas a cambio de que se restauren los datos.

Los investigadores de Secureworks CTU dicen en un informe que en las 1.200 bases de datos, cuyos propietarios no han podido rastrear, identificaron más de 450 solicitudes individuales de pagos de rescate, por un total de más de $280.000, y la demanda promedio de rescate fue de $620, pagaderos a uno de Los atacantes utilizan dos monederos Bitcoin diferentes.

Debido a que solo una de las billeteras había recibido un pago único de bajo valor, "concluimos que esta campaña no tuvo ningún éxito", dice Josh Feather, asesor principal de investigación de seguridad de la información en Secureworks. "Sin embargo, el éxito o no de esta campaña no es realmente el punto. Existen riesgos significativos al exponer las bases de datos públicamente fuera de las ramificaciones de esta actividad específica".

La exposición de datos es un riesgo obvio, sobre todo si la información que se almacena es confidencial o puede estar sujeta a requisitos de cumplimiento, por ejemplo, información personal privada que está protegida por el Reglamento general de protección de datos de la UE .

La integridad y continuidad de los datos es otro riesgo. "El actor de amenazas probablemente usó un script automatizado para identificar las bases de datos vulnerables, borrar los datos y soltar la nota de rescate", dice Secureworks. En consecuencia, es probable que los datos hayan desaparecido y el rescate ahora sea solo una estafa.

"Si bien el actor de amenazas podría haber usado una herramienta como Elasticdump para filtrar los datos, el costo de almacenar datos de 1200 bases de datos sería prohibitivamente costoso", dice Secureworks. "Por lo tanto, es probable que no se haya hecho una copia de seguridad de los datos y que pagar el rescate no los restauraría".

Repita el problema

Esta no es la primera vez que los datos almacenados en la nube se exponen inadvertidamente. Solo esta semana, por ejemplo, los investigadores advirtieron que 6,5 TB de datos electrónicos confidenciales de vuelos pertenecientes a Pegasus Airlines de Turquía habían sido expuestos a través de un cubo de Amazon S3 mal configurado. Más allá de los depósitos de S3, numerosos incidentes de exposición de datos continúan rastreando hasta Elasticsearch, MongoDB y otras bases de datos basadas en la nube no seguras.

"Descubrir las bases de datos expuestas sería trivialmente fácil, utilizando una herramienta como Shodan para identificar cadenas de datos que solo estarían presentes en instancias abiertas y no seguras de Elasticsearch", dice Feather de Secureworks a Information Security Media Group. "Escribir un script para ejecutar esas búsquedas automáticamente, eliminar índices sistemáticamente y reemplazarlos con notas de rescate es obviamente más difícil, pero técnicamente no es particularmente desafiante".

Tal exposición de datos se produce a pesar de que muchas de estas herramientas, de forma predeterminada, nunca exponen los datos que almacenan en Internet. En otras palabras, los administradores deben deshabilitar las protecciones integradas para que ocurra este tipo de exposición de datos.

Cloud Database Essential: controles de acceso

Si los administradores de bases de datos en la nube permiten el acceso público a los datos, los expertos dicen que nunca deben asumir que se implementarán controles de acceso.

"Las instancias gratuitas de Elasticsearch no vienen con ninguna capacidad de autenticación básica preconfigurada", dice Feather. "Las licencias de Enterprise Elasticsearch vienen con funciones de seguridad preconfiguradas, pero el usuario aún debe habilitarlas".

Del mismo modo, dice, si bien existe una variedad de complementos que pueden aumentar la seguridad, "incluidos el cifrado, los controles de acceso basados en funciones, la compatibilidad con el Protocolo ligero de acceso a directorios y la auditoría/registro", todos estos complementos "deben configurarse por el usuario" para ser añadido, activado y también efectivo.

"Sería recomendable no almacenar ninguna información importante o confidencial en una instancia de Elasticsearch que no tenga suficientes controles de seguridad", dice Feather. Para hacer cumplir tales políticas de seguridad, recomienda establecer marcos que apliquen controles de acceso "de acuerdo con la sensibilidad de los datos que se protegen".

Fuente: Databreachtoday.com

Calle 67 # 8-16. Oficina 304

Calle 67 # 8-16. Oficina 304

+57 315 860-7000

+57 315 860-7000