Es probable que exista un grupo de cibercriminales operando con el objetivo específico de obtener información

Según Miguel Ángel Mendoza, especialista en seguridad informática del laboratorio de ESET, aunque estos recientes hackeos podrían estar relacionados con la coyuntura política del país, se registran ataques dirigidos a organizaciones colombianas con anterioridad.

Respecto a lo anterior, ESET ya realizó dos operativos de ciberseguridad en los años 2019 y 2021 cuyos nombres son Machete y Bandidos respectivamente, y los resultados en ambas investigaciones ya indicaban a Colombia como un gran receptor de estas campañas de espionaje cibernético en contra de instituciones estatales y no gubernamentales.

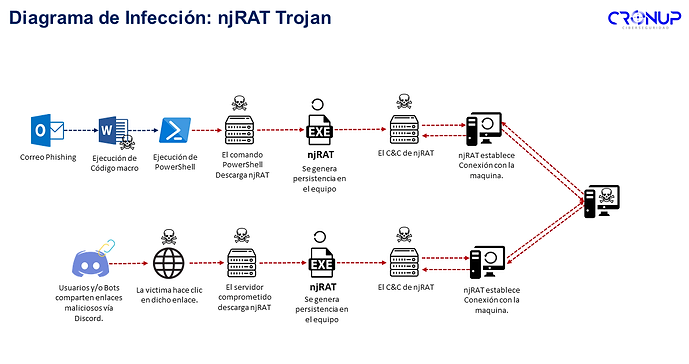

Estas amenazas lograron infectar los equipos de estas entidades por medio de correos electrónicos que fueron enviados a los trabajadores informando de un supuesto requerimiento fiscal del Sistema Penal Oral Acusatorio, en un archivo comprimido para descargar.

Una vez captada la atención de la persona, para ser descargado el documento, se solicitaba una contraseña, que sin embargo el mismo correo indicaba cuál era. Seguidamente, un virus conocido como “nj Rat” o troyano de acceso remoto le permitía al atacante controlar el equipo, teniendo la capacidad de enviarse archivos, tomar capturas de pantalla, activar y desactivar cámaras.

Además de las funcionas ya mencionadas sobre las que el atacante tenía control remoto, también fue capaz de identificar qué teclas eran pulsadas mientras el equipo estuviera en uso para así robar contraseñas, esta práctica se conoce como “Keylogger”.

Cómo se relaciona Discord con estos ataques cibernéticos en Colombia

Los atacantes utilizaron el servicio de mensajería Discord, el cual es legítimo y de uso público, como plataforma para albergar el primer malware o virus, desde allí se descargó un segundo malware escrito en Power Shell, que es un software utilizado para automatizar tareas administrativas en sistemas operativos de Windows.

Este segundo malware funcionaba para conectarse a Discord nuevamente y descargar un tercer Malware denominado Troyano que infecta a la máquina y le da acceso remoto al atacante para conectarse a los equipos en cuestión.

La operación Discordia también recogió información acerca de la manera de operar de estos grupos dedicados al ciberespionaje de instituciones estatales y no gubernamentales. Como primer paso investigan detalladamente sus posibles víctimas, planean la manera de proceder, ejecutan y finalmente extraen los datos de su interés, dentro de los cuales también se encuentra información sensible de los ciudadanos.

Fuente: Infobae.com

Contramedidas

Esta sección no forma parte de la noticia original. Las contramedidas corresponden a nuestra visión sobre la mejor forma de mitigar el riesgo asociado a la afectación del tipo de ataque descrito en la anterior noticia.

Correo Electrónico > Antiphishing

Contar con una herramienta de filtrado de correo que permita revisar el contenido de mensajes entrantes en busca de diferentes patrones de ataques -entre ellos DMARC, patrones de texto y archivos adjuntos comprimidos- permite minimizar el riesgo de ingreso de este tipo de mensajes hasta el buzón de los usuarios. [+]

Equipos de Escritorio > Políticas de Seguridad

La definición y puesta en marcha de políticas de seguridad para equipos de escritorio (endpoints) permite bloquear la ejecución de ciertas actividades tales como escritura en el registro de Windows (registry) e instalación y ejecución de software sin las credenciales de administrador. [+]

Equipos de escritorio > EDR (Endpoint Detection and Response)

Asumiendo que el mensaje con contenido malicioso pudo superar el filtro antiphishing, todos aquellos equipos cuyos usuarios gestionen información importante, sensible o confidencial de la empresa, deben tener un software de EDR que permita detectar comportamientos sospechosos y bloquear su dispersión, evitando que -aun abriendo el mensaje- el contenido malicioso afecte -por una parte- el equipo del usuario, y -por la otra- se disperse entre los demás equipos de la red. [+]

DNS > Bloqueo de URL’s sospechosas

Por último, el bloqueo de acceso a URL’s maliciosas evita que -en el peor de los casos- un malware como el descrito en la noticia- pueda comunicarse con un centro de Comando y Control C&C para recibir las siguientes instrucciones de acciones a ejecutar, tal y como se muestra en el diagrama de arriba. [+]

Calle 67 # 8-16. Oficina 304

Calle 67 # 8-16. Oficina 304

+57 315 860-7000

+57 315 860-7000